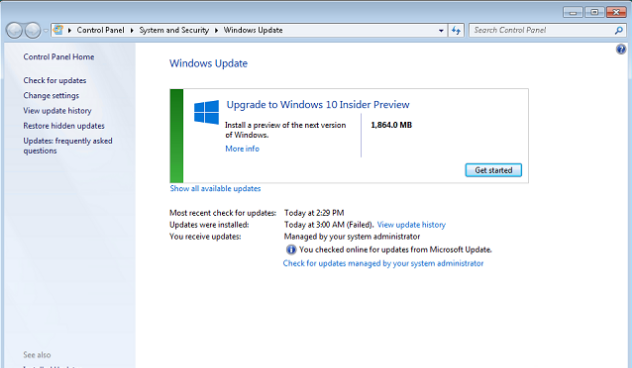

Cập nhật hệ điều hành

Cài bản vá chính thức (MS17-010) từ Microsoft nhằm vá lỗ hổng SMB Server bị khai thác trong cuộc tấn công này. Riêng đối với các máy tính sử dụng Windows XP, sử dụng bản cập nhật mới nhất dành riêng cho sự vụ này tại: https://www.microsoft.com/en-us/download/details.aspx… hoặc tìm kiếm theo từ khóa bản cập nhật KB4012598 trên trang chủ của Microsoft. Theo Market Watch, đây là bản bảo mật rất quan trọng, có thể ngăn chặn được cả WannaCry, do đó người dùng cần tải về sớm.

Thực hiện quét hệ thống (Critical Area Scan) để phát hiện các lây nhiễm nhanh nhất (nếu không các lây nhiễm sẽ được phát hiện tự động nhưng sau 24 giờ).

Nếu phát hiện có tấn công từ phần mềm độc hại như tên gọi MEM: Trojan.Win64.EquationDrug.gen thì cần reboot lại hệ thống.

Đối với tổ chức, doanh nghiệp (cụ thể với các quản trị viên hệ thống), cần kiểm tra ngay lập tức các máy chủ và tạm thời khóa (block) các dịch vụ đang sử dụng các cổng 445/137/138/139.

Tiến hành các biện pháp cập nhật sớm, phù hợp theo từng đặc thù cho các máy chủ Windows của tổ chức. Tạo các bản snapshot đối với các máy chủ ảo hóa đề phòng việc bị tấn công.

Có biện pháp cập nhật các máy trạm đang sử dụng hệ điều hành Windows; cập nhật cơ sở dữ liệu cho các máy chủ Antivirus Endpoint đang sử dụng. Đối với hệ thống chưa sử dụng các công cụ này thì cần triển khai sử dụng các phần mềm Endpoint có bản quyền và cập nhật mới nhất ngay cho các máy trạm.

Tận dụng các giải pháp đảm bảo an toàn thông tin đang có sẵn trong tổ chức như Firewall, IDS/IPS, SIEM… để theo dõi, giám sát và bảo vệ hệ thống trong thời điểm nhạy cảm này. Cập nhật các bản cập nhật từ các hãng bảo mật đối với các giải pháp đang có sẵn. Thực hiện ngăn chặn, theo dõi domains đang được mã độc WannaCry sử dụng, để xác định được các máy tính bị nhiễm trong mạng để có biện pháp xử lý kịp thời.

2. Sao lưu máy tính của bạn

Sao lưu máy tính để tránh mất dữ liệu

Không chỉ khi có cuộc tấn công xảy ra mà bạn nên luôn luôn sao lưu các tập tin trên máy tính của mình đến một nơi khác như ổ đĩa di động hay dịch vụ lưu trữ đám mây.

Don Foster, giám đốc cấp cao phụ trách tiếp thị tại công ty dữ liệu Commvault khuyên người dùng nên sao lưu dữ liệu nhiều lần mỗi tháng. Trong trường hợp bị tấn công, bạn có thể lấy lại các tập tin mới nhất của mình để sử dụng mà không cần trả tiền chuộc.

3. Cài đặt chương trình bảo vệ máy tính

Cài đặt chương trình bảo vệ máy tính

Bạn nên tải về các chương trình bảo vệ máy tính bởi nó không chỉ giúp chống lại các cuộc tấn công, mà còn thông báo khi có một mối đe dọa cho máy tính của bạn. Các chương trình này bao gồm tường lửa, chương trình chống virus và các phần mềm bảo vệ khác.

Chúng có thể cảnh báo nếu một phần mềm độc hại cố gắng mã hóa tập tin của bạn và những gì chúng đang làm để ngăn chặn điều này. Chuyên gia bảo mật Bill Kelly của công ty bảo hiểm Argo Group nói rằng mặc dù ransomware có thể mã hóa thành công một số tập tin của bạn, nhưng đa số các tập tin sẽ được các chương trình này bảo vệ.

4. Hãy cẩn thận với mỗi cú click chuột

Cẩn thận với mỗi cú click chuột

Một số cuộc tấn công xảy ra do email lừa đảo. Các email này được thiết kế để làm cho bạn nghĩ rằng chúng hợp pháp, nhưng cài đặt phần mềm độc hại trên máy tính của bạn sau khi bạn mở chúng. Kelly đề nghị bạn phải tạo thói quen xem xét, đánh giá kỹ những email trước khi mở.

Foster cũng gợi ý không truy cập các trang web có hoạt động bất hợp pháp hoặc có nghi ngờ bất hợp pháp. Bạn có thể mở toan cách cửa cho các phần mềm độc hại xâm nhập vào máy tính của mình chỉ bằng một cú nhấp chuột vào một liên kết nào đó trên các trang web này.

5. Bảo vệ máy tính cá nhân khi sử dụng Wi-Fi công cộng

Bảo vệ máy tính cá nhân khi sử dụng Wifi công cộng

Khi sử dụng Wi-Fi công cộng, bạn có thể nhìn thấy được những ngưởi khác cùng sử dụng mạng với mình. Hãy kiểm tra để chắc chắn rằng bạn đã thay đổi cài đặt bảo mật khi tham gia mạng công cộng. Foster gợi ý sử dụng một VPN hay một mạng riêng ảo, che giấu máy tính của bạn khỏi những người sử dụng mạng công cộng. Việc sử dụng VPN sẽ không chống lại phần mềm độc hại, nhưng nó có thể giúp bạn không trở thành mục tiêu của các cuộc tấn công.

Quý khách hãy cảnh giác và bảo vệ dữ liệu quan trọng của mình. Sửa chữa Laptop 24h .com hiện đã update phạm vi ảnh hưởng và cách phòng chống virus này trên website www.suachualaptop24h.com.

Nguồn: “Tổng hợp”

![[Tổng hợp] 50+ hình nền đen hiện đại, chất lượng cao](https://suachualaptop24h.com/images/news/2021/03/31/small/tong-hop-50-hinh-nen-den-bao-dep-va-chat-luong_1617134787.jpg)

![[Tổng hợp] 50+ hình nền capybara cute HD, 4K chất lượng cao](https://suachualaptop24h.com/images/news/2024/07/10/small/hinh-nen-capybara-cute-4k-cho-dien-thoai-may-tinh_1720594478.jpg)